Kryptografie vor dem nächsten Update

An der TU Graz wurde ein Verschlüsselungsalgorithmus entwickelt, der sich besonders für den Einsatz in kleinen Einheiten mit geringer Rechenkapazität eignet.

Siemens

Kryptografie ist die mathematische Grundlage für Informationssicherheit, die erst in eine Anwendung integriert werden muss. An der TU Graz wurde ein Verschlüsselungsalgorithmus entwickelt, der sich besonders für den Einsatz in kleinen Einheiten mit geringer Rechenkapazität – Stichwort Internet of Things – eignet. Durch die Entwicklung von Quantencomputern kommt auf Unternehmen eine größere Herausforderung zu – das Post-Quantum-Update.

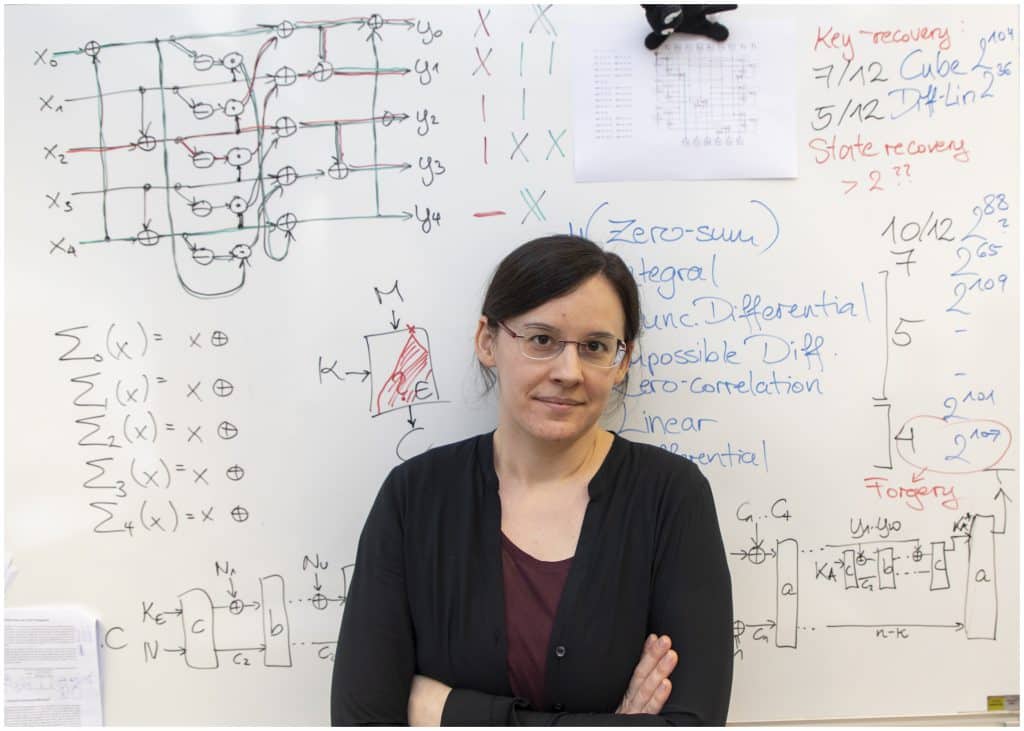

Im Zeitalter der Digitalisierung sind gesammelte und übermittelte Daten für Firmen das Betriebsgeheimnis schlechthin. Von Behörden, dem Gesundheitssystem oder Finanzdienstleistern erwarten wir zurecht, dass sie unsere Daten schützen – sie sind sogar gesetzlich dazu verpflichtet. Weil unser Alltag von winzigen Sensoren und digitalen Anwendungen durchdrungen ist, kommt es oft auf „leichtgewichtige“ Verschlüsselungssysteme an. Hier hat Maria Eichlseder, Professorin am Institut für angewandte Informationsverarbeitung & Kommunikationstechnologie der TU Graz, die Nase vorne. Aktuell versucht die Science Community, den von ihr mitentwickelten Algorithmus (Ascon) zu analysieren und in sichere Anwendungen zu integrieren.

Sicherheit durch Kryptografie

Die klassische Anwendung der Kryptografie ist die sichere Kommunikation. Ein zu übermittelnder Klartext wird durch einen geheimen Schlüssel verschlüsselt. Wenn das passiert ist, kann die Nachricht über einen unsicheren Übertragungskanal zum Empfänger weitergeleitet werden. Der Schlüssel muss hingegen sicher verwahrt und ausgetauscht werden. Das Ziel ist, Informationen so zu verschlüsseln, dass Unbefugte sie nicht lesen können.

Maria Eichlseder nennt Kryptografie die mathematische Grundlage für Informationssicherheit: „Die mathematischen Algorithmen und ihre Analyse benötigen wir, um sensible Daten so zu transformieren, dass sie sicher gespeichert und transportiert werden können. Wenn wir über unsichere Kanäle kommunizieren und jemand mithört, helfen sie uns die Vertraulichkeit und Authentizität von Daten zu schützen.“

Es wird also „nur“ der mathematische Beweis erbracht, dass die Art, wie Daten transportiert werden, so sicher ist, dass der Angreifende nur mit astronomischem Einsatz das Erreichen des Sicherheitsziels vereiteln kann. „Was Kryptografie nicht so einfach verstecken kann, sind die Größe des Datensatzes, die Tatsache, dass kommuniziert wird, und Metadaten – beispielsweise, wer wie oft miteinander kommuniziert“, beschreibt Maria Eichlseder wichtige Limitationen für den Einsatz. Kryptografie ist wichtig, weil Geheimnisse zu haben ein Recht ist. Sie ist notwendig für Privatsphäre, aber nicht ausreichend. Wie die Privatsphäre einzelner Personen bei Datenerhebung und -verwendung gewahrt bleiben kann, ist ein eigener Forschungsbereich.

Mit dem Verschlüsselungsalgorithmus allein ist es für mehr Cybersicherheit noch nicht getan. Es ist ein weiter Weg von der mathematischen Definition bis zum konkreten Produkt. Bei der Implementierung in Hard- und Software lauern weitere mögliche Herausforderungen, beispielsweise in der Schlüsselverwaltung oder der sicheren Ausführung. Je kleiner das datenerhebende und übermittelnde Gerät – Stichwort Embedded Systems, digitale Steuerungen oder Internet of Things (IoT) –, desto eher muss es in einer sicheren Umgebung laufen oder zusätzlich physikalisch geschützt werden. Gerade für kleine Einheiten, die keine großen Rechenkapazitäten mitbringen, arbeitet Maria Eichlseder an „lightweight cryptography“, die mit wenigen Ressourcen ausreichend Sicherheit bietet.

Woran ist eigentlich gute Verschlüsselung zu erkennen? Es gibt keinen TÜV und trotz rasanter Entwicklungen in der IT benötigt es viel Zeit, bis ein Algorithmus als sicher anerkannt ist. Das Verfahren sollte ein vertrauenswürdiges, gut erklärtes, nachvollziehbares Sicherheitslevel sowie eine gewisse Nutzer:innenfreundlichkeit und Effizienz haben und es muss zum Angriffsszenario passen. Die an der TU Graz entwickelte Ascon-Algorithmenfamilie für authentifizierte Verschlüsselung und Hashing (eine kryptografische Methode, die Datensätze und Zeichen beliebiger Länge in kompakte Hashwerte fester Länge verwandelt) wurde vom anerkannten National Institute of Standards and Technology über mehrere Jahre auf Herz und Nieren geprüft und schließlich aus mehr als 50 internationalen Mitbewerbenden als Standard ausgewählt. Erst wenn es Kryptografie-Spezialist:innen nachweisbar einige Jahre nicht schaffen, das Verfahren zu brechen, gilt es als praktisch sicher.

Post-Quantum-Algorithmen

Eine Entwicklung, die alle Unternehmen heute beschäftigen muss, ist der Einsatz von Verfahren auf zukünftigen Quantencomputern, die bestehende kryptografische Algorithmen mit einem Schlag obsolet machen würden. Sie müssen also früher oder später durch neue, gegen solche Angriffe sichere „Post-Quantum“- Verfahren ersetzt werden. Das ist keine Science-Fiction: „Post-Quantum ist eine Aufgabe der Gegenwart, der sich viele Unternehmen stellen müssen. In den nächsten Jahren wird dieses Update notwendig. Die dafür benötigten neuen Algorithmen werden entwickelt und sind mittlerweile standardisiert. Sie brauchen aber deutlich mehr Ressourcen und das kann zum Beispiel die Echtzeitfähigkeit oder Performance bestehender Systeme beeinträchtigen.“

Wie jede Technologie kann Kryptografie für die falschen Dinge eingesetzt werden. Als Ransomware, um unbemerkt über kriminelle Aktivitäten zu kommunizieren, oder in Militär und Geheimdienst. Bei kryptographischer Forschung überwiegt dennoch klar der positive Nutzen, so die Informatikerin: „Wer mit krimineller Absicht Daten verstecken möchte, kann das jetzt schon tun. Die Katze ist aus dem Sack. An verbesserten Verfahren zu forschen ist essenziell, um in noch mehr schwierigen Szenarien wichtige Daten schützen zu können.“ Wo die Forscherin fast noch mehr Bedarf sieht, ist in der Sicherheitsanalyse. Nur wenn Verfahren genau analysiert und Sicherheitslücken aufgedeckt werden, kann auch Abhilfe geschaffen werden. Sonst haben die Bösewichte irgendwann die Nase vorn. An neuen Algorithmen und der Abwehr von Angriffen wird auch in Österreich intensiv gearbeitet. Ein Quantum Trost für den Post-Quantum-Sprung.